* 所有相关信息仅技术学习调研,不公开任何侵犯公司价值信息,若有侵犯,请联系删除

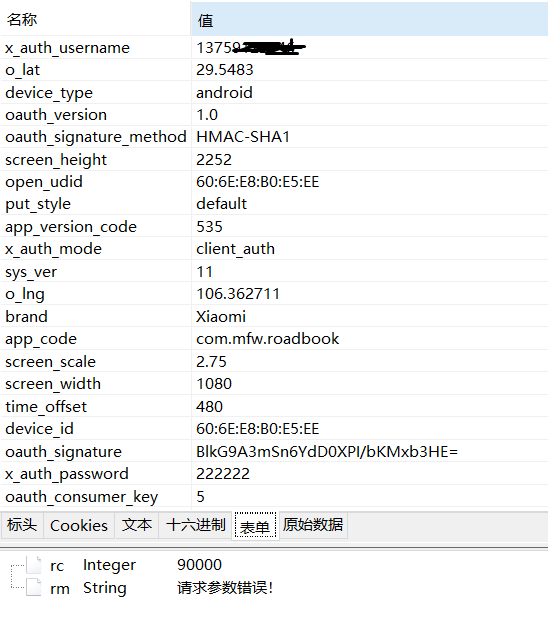

请求中存在签名 oauth_signature

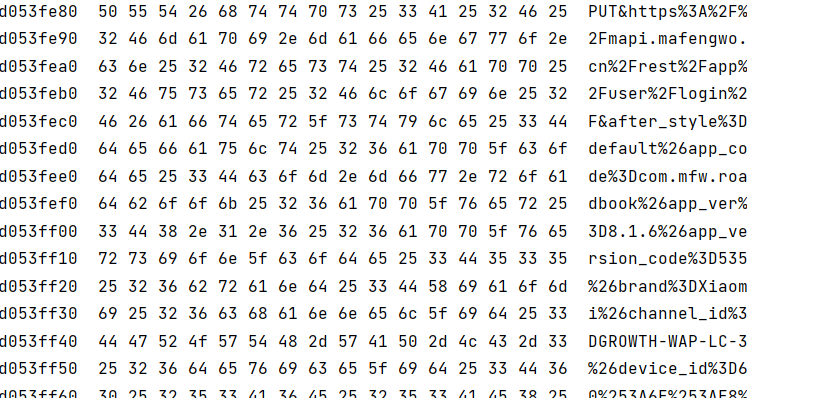

定位各个参数位置

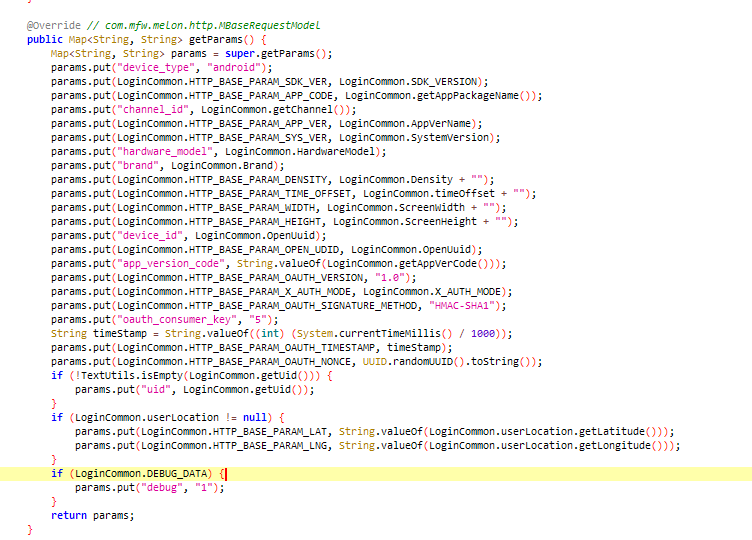

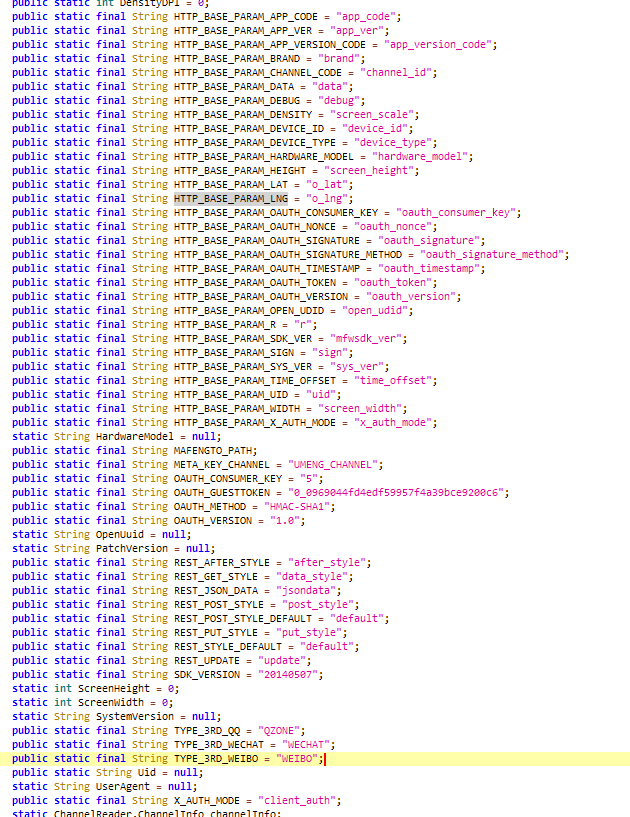

各个参数对应的码表位置

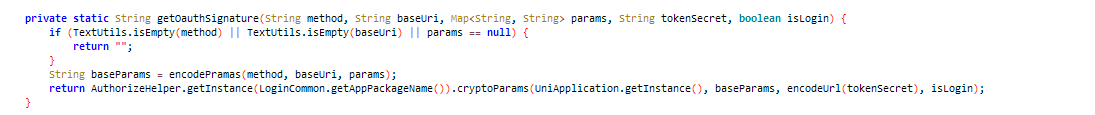

定位 oauth_signature

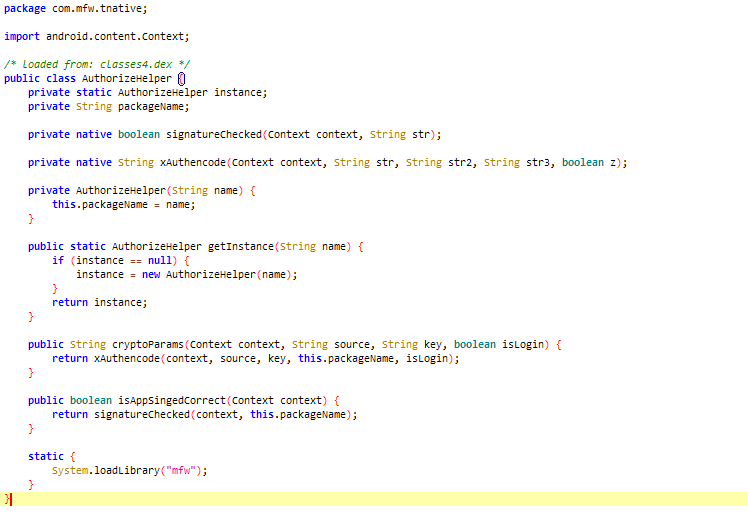

发现来自与 native 层

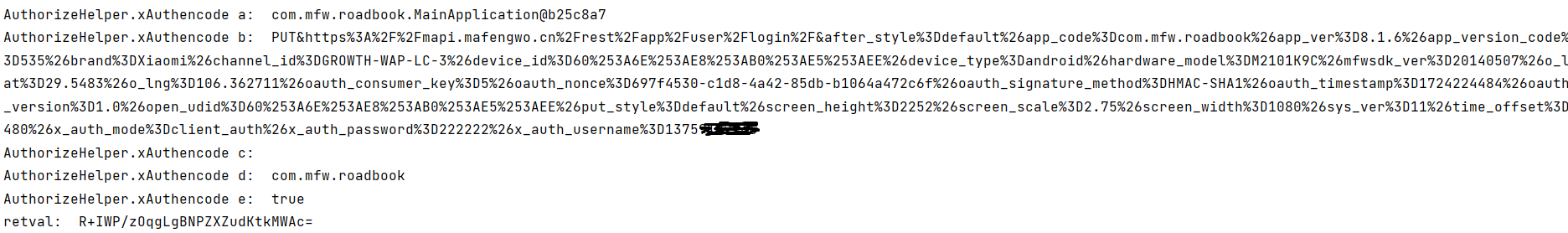

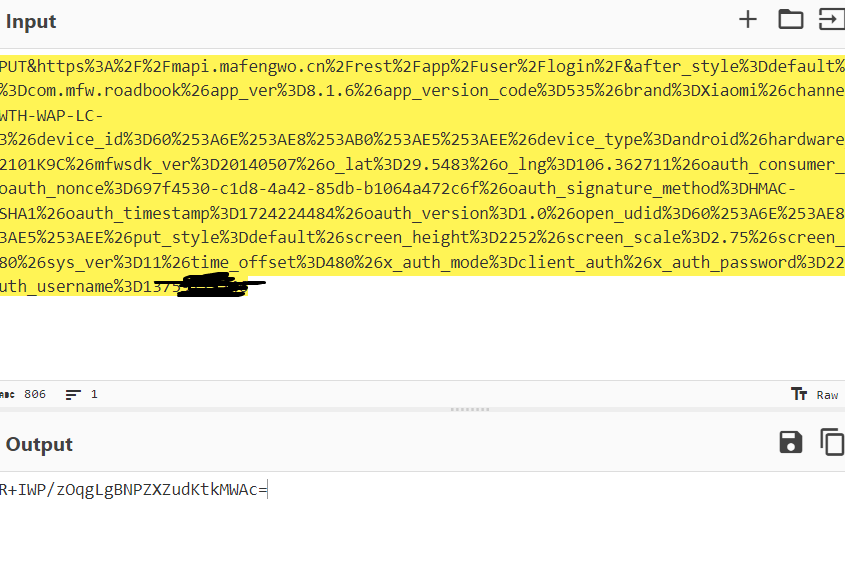

hook 传入 参数

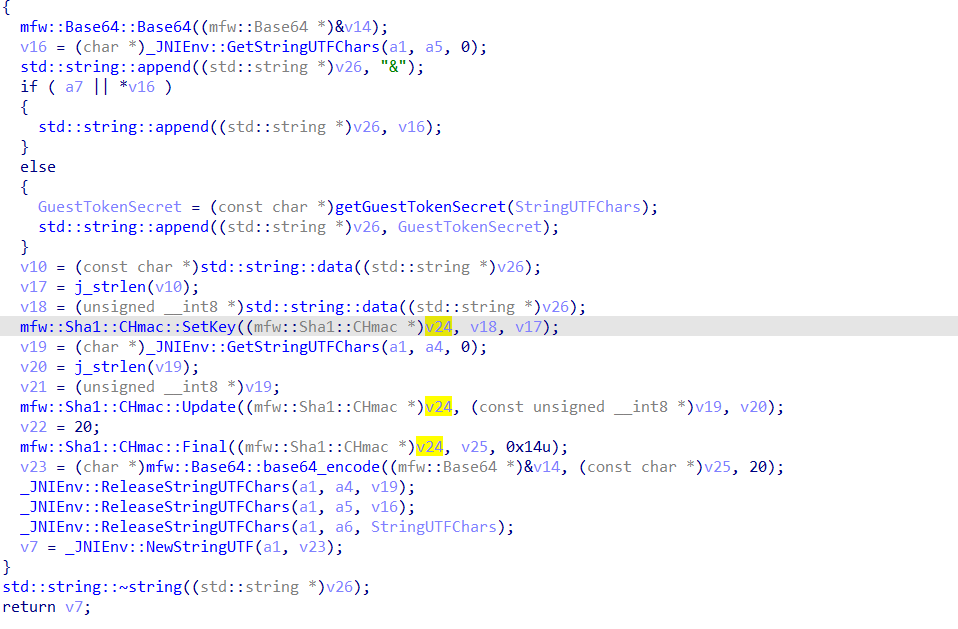

ida 反编译 so

定位到哈希位置

先通过 HMACSHA1 进行哈希

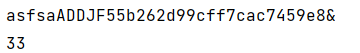

密钥 来自 SetKey 中的 v18 v17长度

定位密钥 及 长度

定位需要哈希的值 v19

读取内存发现 就是 java层传入的参数

将哈希后的结果 进行 base64编码

* 所有相关信息仅技术学习调研,不公开任何侵犯公司价值信息,若有侵犯,请联系删除